Schritte zum Schutz Ihres Unternehmens vor Phishing-Angriffen

Wir besprechen Schlüsselmaßnahmen, die es Ihnen ermöglichen, Ihr Unternehmen vor Phishing-Angriffen in China und ganz Asien zu schützen.

Phishing-E-Mail-Angriffe haben sich zu einer Hauptursache für Datenverstöße entwickelt und stellen eine der gefährlichsten Sicherheitsbedrohungen für Unternehmen dar. In einem von der Security of China Corporate Mailbox veröffentlichten Whitebook heißt es, dass im Jahr 2019 34,43 Milliarden Phishing-E-Mails eingegangen sind, was einem Anstieg von 68,5 Prozent gegenüber 2018 entspricht. In einem anderen Bericht des US Federal Bureau of Investigation (FBI) hieß es, dass zwischen Juni 2016 und Juli 2019 Unternehmen in den Vereinigten Staaten und 177 anderen Ländern Verluste in Höhe von über 26 Milliarden US-Dollar erlitten.

Während des COVID-19 haben viele Unternehmen auf Fernarbeitsvereinbarungen zurückgegriffen und sind heute mehr denn je auf E-Mail-Kommunikation angewiesen. Da die Möglichkeiten für Angriffe immer größer werden, sind traditionelle Phishing-E-Mails (die an eine große Gruppe von zufälligen Empfängern gesendet werden) raffinierteren Angriffen wie Speer-Phishing oder Walfang auf bestimmte Ziele gewichen.

Da 30 Prozent der Phishing-E-Mails in der Lage sind, die Standard-Sicherheitsmaßnahmen zu umgehen, und weitere 30 Prozent von Zielnutzern geöffnet werden, was können Sie tun, um Ihr Unternehmen zu schützen? In diesem Artikel stellen wir die grundlegenden Merkmale von Phishing-E-Mails und die von ihnen ausgehenden Risiken vor und stellen einige wirksame Lösungen vor, um sich vor Phishing-E-Mails zu schützen und die damit verbundenen Risiken für Unternehmen zu verringern.

Was sind Phishing-E-Mails und welche Art von Risiken stellen sie dar?

Phishing ist eine beliebte Methode von Cyber-Angreifern, um Malware zu verbreiten oder die Anmeldedaten von Benutzern zu stehlen, indem sie die Opfer dazu auffordern, einen bösartigen Anhang zu öffnen oder einen Link zu besuchen, der heimlich die bösartige Nutzlast installiert oder den Benutzernamen und das Passwort oder andere vertrauliche Informationen stiehlt, die normalerweise der Ausgangspunkt für weitere Angriffe oder Cyber-Einbrüche sind. Der Absender einer Phishing-E-Mail gibt sich in der Regel als seriöses Unternehmen oder bekannte Person aus, um den Empfänger dazu zu bringen, auf einen Link zu klicken oder einen Anhang zu öffnen.

Phishing-Schemata sind in der Regel Massensendungen an unspezifische Ziele, aber es gibt auch andere Arten von Phishing-Mails, die an bestimmte oder ausgewählte Ziele verschickt werden, wie z.B. Speer-Phishing und Whaling (auch als CEO-Betrug bezeichnet). Spear-Phishing bedeutet, dass der Cyber-Angreifer ein wenig recherchiert und spezifische Informationen über das Ziel aus der Firmenwebsite, sozialen Medien, Finanzberichten oder anderen öffentlichen Informationen im Internet herausfindet, dann eine E-Mail anpasst und sie für das ausgewählte spezifische Ziel legitimer erscheinen lässt. In ähnlicher Weise ist Whaling eine Form des Speer-Phishings, die auf “Wale” an der Spitze der Nahrungskette abzielt. Zu den Zielen des “Walfangs” gehören der CEO, der CFO und andere leitende Angestellte, und diese Art des Angriffs ist ein großes Projekt für Cyber-Angreifer, da er über einen bestimmten Zeitraum geplant wird – es könnte Monate dauern, bevor der Cyber-Angreifer den “letzten Schritt des Angriffs” startet. Es überrascht nicht, dass der durch Whaling verursachte Schaden viel größer ist als der durch allgemeine Phishing-E-Mail-Angriffe verursachte Verluste.

Im Allgemeinen lösen Phishing-Mail-Angriffe die unten erwähnten Sicherheitsrisiken aus:

- Durchsickern von Anmeldedaten – viele Phishing-Mails locken das Opfer dazu, sich auf einer gefälschten (aber scheinbar legitimen) Webseite anzumelden, um den Benutzernamen und das Passwort des Opfers zu stehlen. Die gestohlenen Anmeldedaten werden dann für eine weitere Angriffsrunde verwendet, wie z.B. das Eindringen in die Mailbox, um historische E-Mails zu überprüfen, um ein möglicherweise hochwertiges Ziel zu identifizieren, oder das Einloggen in das System, um andere sensible Informationen zu stehlen.

- Finanzieller Verlust – der Angreifer könnte einen Sniffer- oder Sniffing-Angriff verwenden -, um über einen längeren Zeitraum Zugang zu allen E-Mails des Opfers zu erhalten, um sich ein vollständiges Bild von den Organisationsstrukturen und der Rollenzuweisung des Unternehmens sowie vom Status laufender Projekte oder Geschäfte zu machen, und dann Phishing-Mails zu fälschen, um Mitarbeiter der Finanzabteilung dazu zu bringen, Geld für bestimmte Projekte zu überweisen oder zum “richtigen” Zeitpunkt, z.B. in der Phase des Projektabschlusses, eine Finanzierung zu erteilen. Der Angreifer könnte die Phishing-Mail auch dazu nutzen, Erpressungssoftwares zu implementieren, um die Daten des Benutzers gegen Lösegeld zu kodieren.

- Reputationsschäden – die Mailbox des Opfers kann von Cyber-Angreifern weiter genutzt werden, um weitere Junk- oder Phishing-Mails an alle Kontakte, einschließlich Geschäftspartner oder Kunden, zu versenden. Dies würde zu viel Verwirrung, Missverständnissen und Verlegenheit führen und schließlich den Ruf des Unternehmens schädigen, was wiederum zum Verlust von Kunden führen könnte. Einfach ausgedrückt, würden solche Angriffe das Vertrauen der Kunden in ein Unternehmen, das es versäumt, die finanziellen und privaten Informationen seiner Kunden zu schützen, verringern.

Welche Massnahmen können Sie ergreifen, um Ihr Unternehmen vor Phishing-Mails zu schützen?

Bevor man sich über Lösungen zur Bekämpfung von Phishing-E-Mail-Angriffen Gedanken macht, gibt es einige Fragen, die ein Unternehmen seinen Mitarbeitern stellen sollte:

- Klicken die Mitarbeiter auf die Links oder öffnen sie die Anhänge in diesen E-Mails?

- Wie lange dauert es, bis Ihr IT-Team weiß, ob ein Konto kompromittiert wurde?

- Wissen Sie, welche Ihrer Mitarbeiter diese Art von E-Mails am ehesten öffnen?

Die Antworten auf diese Fragen sind relevant für die Fähigkeit des Unternehmens, die möglichen Sicherheitsbedrohungen zu erkennen und die für Phishing-E-Mail-Angriffe anfälligsten Mitarbeiter zu identifizieren. Ohne diese Antworten kann das Unternehmen keine entsprechende Lösung ausarbeiten, um die durch Phishing-E-Mails verursachten Risiken zu verhindern oder zu verringern.

Schließlich glauben wir, dass die folgenden drei wichtigen Maßnahmen Ihrem Unternehmen helfen werden, seine Datensicherheit zu erhöhen und sich vor Phishing-Angriffen in China und ganz Asien zu schützen.

- Bereitstellung eines E-Mail-Systems mit erweiterten Sicherheitsfunktionen gegen unsichere E-Mails

Die Fähigkeit, böswillige Phishing-E-Mails zu erkennen und zu isolieren, ist sowohl auf der technischen als auch auf der Verwaltungsseite eine große Herausforderung; ein E-Mail-Service-System der Business-Klasse mit eingebetteten fortschrittlichen Sicherheitsfunktionen zum Schutz vor den Phishing-Mails wird jedoch hilfreich sein. Beispielsweise kann Microsoft Defender für Office 365 (zuvor Office 365 Advanced Threat Protection genannt) mit seinen Funktionen “sichere Anhänge” und “sicherer Link” eine zusätzliche Schutzebene für E-Mail-Anhänge oder Links innerhalb der E-Mail bieten. Der Defender scannt den Link und stellt fest, ob er sicher ist oder nicht, bevor er den Benutzer auf die echte Website umleitet, sobald der Benutzer auf den Link in der E-Mail klickt, und blockiert den Zugriff mit einer Warnung an den Benutzer, wenn es sich um einen bekannten bösartigen Link handelt.

In ähnlicher Weise scannt die Funktion “Sicherer Anhang” zunächst den Anhang der E-Mail, und wenn Malware bestätigt wird, wird der Anhang durch eine Mitteilung an den Benutzer ersetzt.

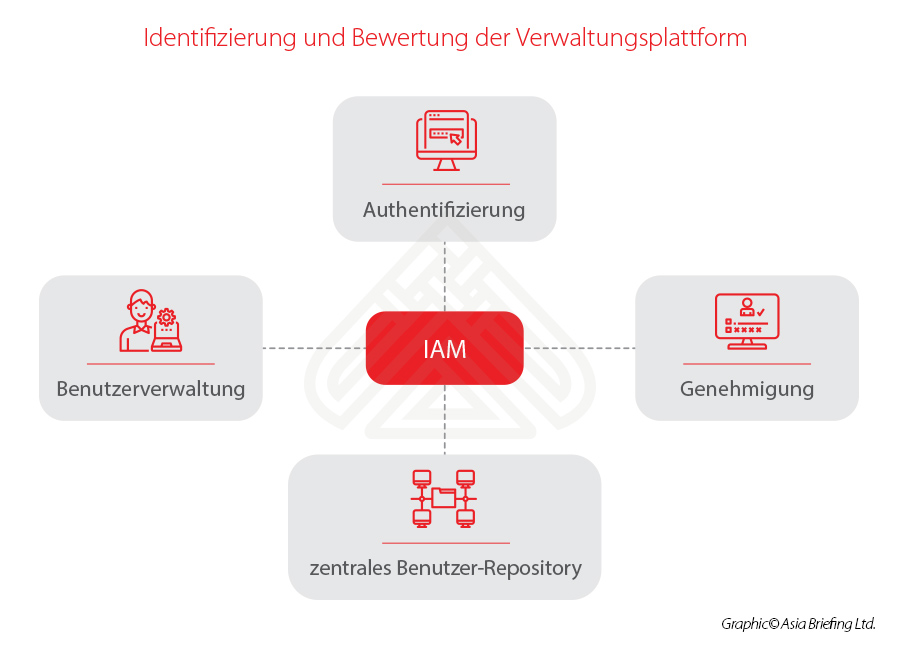

- Identifizierungs- und Bewertungsmanagement (IAM)-Plattform

IAM ist ein Rahmenwerk von Richtlinien und Werkzeugen, die von der IT-Abteilung eingesetzt werden, um sicherzustellen, dass die Mitarbeiter in angemessenem Umfang Zugang zu den Vermögenswerten des Unternehmens haben. Das IAM umfasst in der Regel die folgenden vier Hauptmerkmale:

Als Kernkomponenten von IAM sind die Multi-Faktor-Authentifizierung (MFA) und die Echtzeit-Erkennung anormaler Anmeldeaktivitäten sehr wichtig und wären die effektivsten Optionen gegen Phishing-E-Mail-Angriffe. Nachstehend finden Sie weitere Einzelheiten.

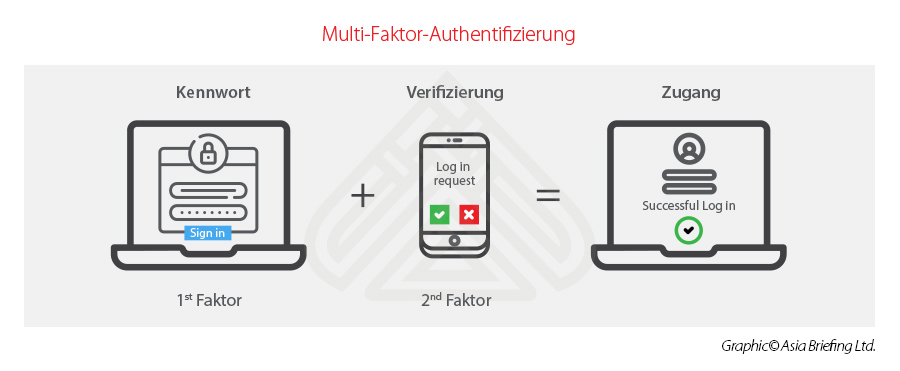

Aktivieren der Multi-Faktor-Authentifizierung für erhöhten Identitätsschutz

Der Großteil der MFA basiert auf der Kombination der folgenden drei Arten von Informationen zur Authentifizierung:

- Dinge, die Sie kennen – wie das Passwort oder die PIN

- Dinge, die Sie haben – wie einen Token oder ein Smartphone, das einen Einmalcode generieren oder empfangen kann

- Dinge, die Sie sind – wie zum Beispiel die biometrischen Informationen wie Gesicht, Iris, Netzhaut, Fingerabdruck oder Stimme.

Passwörter können leicht kompromittiert werden, und einer der Hauptzwecke von Phishing-E-Mails besteht darin, die Anmeldedaten eines Benutzers zu stehlen, indem man ihn dazu verleitet, sich auf einer gefälschten Website anzumelden. Durch den Einsatz von MFA wird der Angreifer daran gehindert, mit einem gestohlenen Benutzernamen und Passwort in ein System einzudringen, da sein Versuch, Zugang zu einem kompromittierten Konto zu erlangen, in der Phase der Überprüfung des zweiten Faktors vereitelt wird.

Bringen Sie KI dazu, verdächtige Anmeldeaktivitäten innerhalb Ihrer Organisation in Echtzeit zu markieren.

Es ist wichtig, dass Ihr IT-Team bei verdächtigen Anmeldeaktivitäten in Echtzeit alarmiert wird, um so schnell wie möglich auf einen möglichen Cyber-Sicherheitsverstoß zu reagieren und Sicherheitsrisiken zu mindern. Diese Funktion ermöglicht es dem IT-Personal, die verdächtige Aktivität zu verfolgen und den ursprünglichen Benutzer zu alarmieren, sein Passwort zurückzusetzen.

Die KI-basierte Benutzeraktivitätsanalyse der IAM-Plattform kann Risiken auf der Grundlage von Benutzeranmeldeorten, IP, Gerätestatus, Abrechnungsstatus, Verhalten und anderen Faktoren bewerten und dann jedes verdächtige Verhalten für Ihr IT-Team kennzeichnen.

Beispielsweise kann die Microsoft 365-Plattform die Echtzeit-Überwachung aller Benutzerzugriffsaktivitäten und die KI-basierte Analyse gewährleisten, um jede risikobehaftete Aktivität zu erkennen und dann das IT-Personal zu alarmieren (z. B. durch Senden einer E-Mail-Warnung, die die Leistung vordefinierter Sicherheitskontrollmaßnahmen anzeigt).

Der IT-Administrator kann die Informationen im Aktivitätsprotokoll weiter aufschlüsseln und die Aktivitätsdetails überprüfen, um das anormale Ereignis zu identifizieren, z. B. wenn der Benutzer den richtigen Benutzernamen und das richtige Passwort eingegeben hat, aber die MFA-Überprüfung von einem ungewöhnlichen Ort aus nicht bestanden hat:

III. Organisieren Sie eine Sicherheitsschulung für Mitarbeiter und stellen Sie fest, wie “phish-anfällig” Ihr Unternehmen wirklich ist.

Als Endbenutzer von Phishing-E-Mails sind die Mitarbeiter die letzte Verteidigungslinie eines Unternehmens gegen einen Sicherheitsangriff.

Es ist wichtig, dass die Mitarbeiter eine angemessene Schulung erhalten, wie sie solche E-Mails erkennen und auf sie reagieren können. Eine gute Kenntnis und Vertrautheit mit den Mustern von Phishing-E-Mails wird sie in die Lage versetzen, ihre (und die Sicherheit Ihres Unternehmens) zu schützen. In der Zwischenzeit sollte das Unternehmen auch in der Lage sein, die am stärksten gefährdeten Mitarbeiter zu identifizieren und zusätzlich zum allgemeinen Schulungsprogramm auf Organisationsebene entsprechende Schulungen anzubieten. Ein gutes Schulungsprogramm zum Sicherheitsbewusstsein wird entscheidend sein, um die über den Erwartungen liegenden Erwartungen zu erfüllen. Als Partner von KnowBe4 glauben wir, dass der Schulungsdienst für Sicherheitsbewusstsein Vorteile für die Erhöhung des Sicherheitsbewusstseins der Mitarbeiter bringen wird. KnowBe4 ist darauf spezialisiert, Mitarbeiter über die Mechanismen von Spam, Phishing, Malware usw. aufzuklären und sicherzustellen, dass sie dieses Wissen bei ihren täglichen Aufgaben anwenden können. Durch ihre Basistests, bei denen ausgeklügelte “gefälschte” Phishing-E-Mails verschickt werden, können Sie erkennen, wie “phishing-gefährdet” Ihre Mitarbeiter sind, bevor ein echter Schaden entsteht.

China Briefing wird von Dezan Shira & Associates geschrieben und publiziert. Dezan Shira & Associates unterstützt ausländische Investoren in China seit 1992 in Büros in Beijing, Tianjin, Dalian, Qingdao, Shanghai, Hangzhou, Ningbo, Suzhou, Guangzhou, Dongguan, Zhongshan, Shenzhen und Hongkong. Bitte kontaktieren Sie uns bezüglich Geschäftanfragen in China unter germandesk@dezshira.com oder besuchen Sie uns auf dezshira.com.

Wir verfügen auch über Büros zur Beratung ausländischer Investoren in Vietnam, Indonesien, Singapur, den Philippinen, Malaysia, Thailand, den Vereinigten Staaten, Deutschland und Italien, zusätzlich zu unseren Büros in Indien und Russland und unseren Handelsforschungseinrichtungen im Rahmen der Belt & Road Initiative.

- Previous Article Annual Audit and Compliance in China: Prepare for 2021 – New Issue of China Briefing Magazine

- Next Article Hainan Unveils First Zero Tariff Positive List, Allows SOEs to List Overseas